사례]

피싱으로 탈취한 정보, 텔레그램 API로 전송된 사례

내용]

텔레그램의 강한 익명성, 암호화 로직 악용해 피싱으로 탈취한 정보 전송된 사례이다.

피싱 메일에 문서 열람 시 로그인 유도, 정보 탈취 후 정상 페이지로 되돌아가 의심을 피하여 완벽 범죄를 꿈꿨다.

다수를 대상으로 송금, 영수증 등의 키워드를 이용한 피싱 메일이 유포됐다.

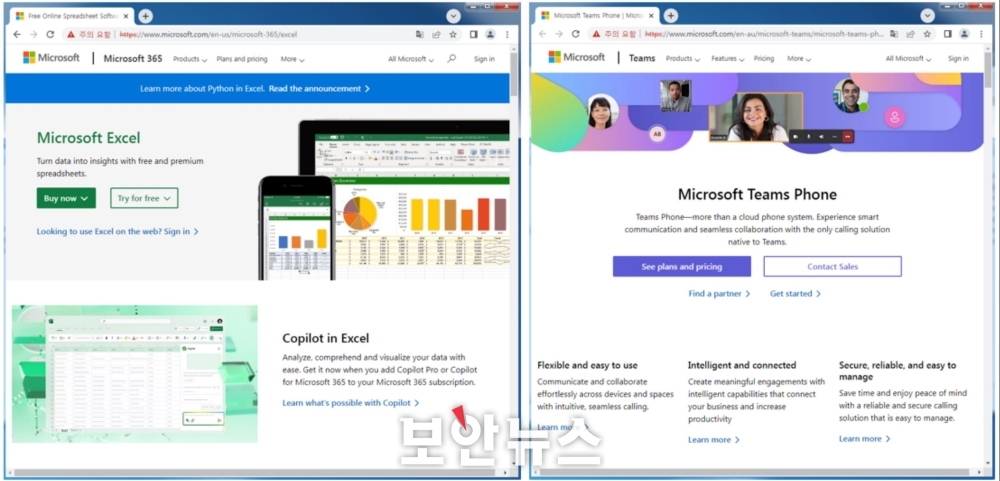

메일에 포함된 파일이나 보호 문서를 열람할 때 마이크로스프트의 로그인 페이지를 사칭하는 등의 사기로 수법으로

로그인을 유도하여 사용자의 아이디와 비밀번호를 탈취하였다.

이때 사용자가 입력한 비밀번호를 탈취하기 위해 최대 다섯 자리 이상의 패스워드를 입력을 요구하였다.

사용자가 패스워드를 입력한 경우 텔레그램 API를 이용하여 공격자에게 탈취 정보가 전송된다.

아무래도

전송된 정보는 이메일 주소, 패스워드, IP 및 사용자 에이전트이다.

공격자에게 메시지를 전송하기 위해서는 토큰 및 Chat ID 정보가 미리 정의돼야 한다.

이후 사용자의 의심을 피하기 위해 정상 마이크로소프트 홈페이지로 접속이 됐다.

안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 최근 유포되는 피싱 스크립트는 탐지를 회피하기 위해 코드 난독화를 사용하고 있다. 피싱 사이트가 더욱 정교하게 제작되기에 각별한 주의를 기울여야 한다.

일례로 AgentTesla 악성코드에서도 텔레그램을 이용해 사용자 정보를 탈취했다. 텔레그램의 강점인 익명성과 암호화 로직 때문에 이를 피싱 공격에 활용하는 것으로 보인다.

자료 - 보안뉴스